1 / 15 -- Soumission à MobiHoc : plan de l'article

3 / 15 -- Solutions proposées issues de l'état de l'art

|

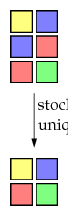

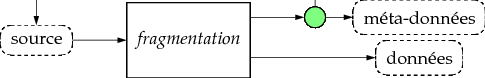

4 / 15 -- Solutions proposées : fragmentation & indexation

- Fragmentation

5 / 15 -- Évaluation des solutions : cas de test

6 / 15 -- Évaluation des solutions : conclusion

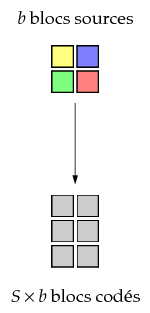

7 / 15 -- Codes d'effacement : définitions

|  |

8 / 15 -- Codes d'effacement : exemples

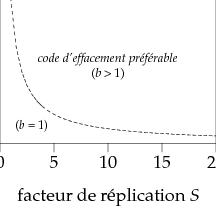

9 / 15 -- Impact sur la disponibilité et le coût de stockage

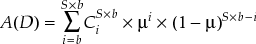

- Disponibilité d'une donnée D

- Problèmes

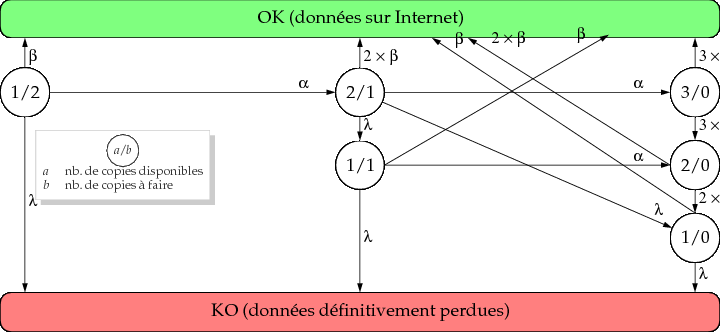

10 / 15 -- Codes d'effacement et disponibilité

|

11 / 15 -- Évaluation des protocoles choisis

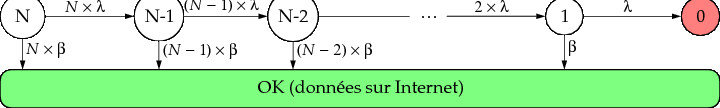

12 / 15 -- Évaluation : une fois les données distribuées

- Hypothèses

13 / 15 -- Évaluation : l'algorithme de dissémination

Et avant les N copies ?

14 / 15 -- Résultats escomptés

15 / 15 -- Fin

Questions ?