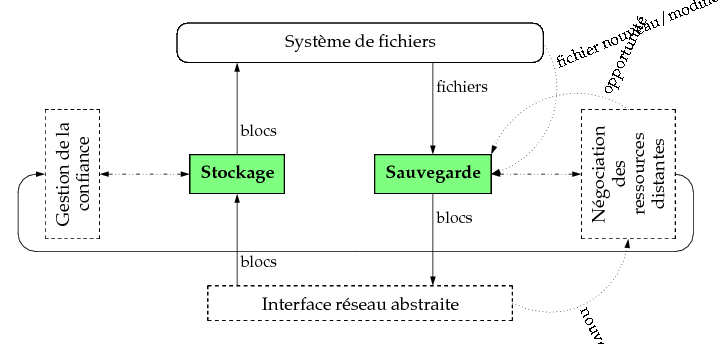

1 / 12 -- Sauvegarde et contribution : architecture

2 / 12 -- Sauvegarde : vue détaillée

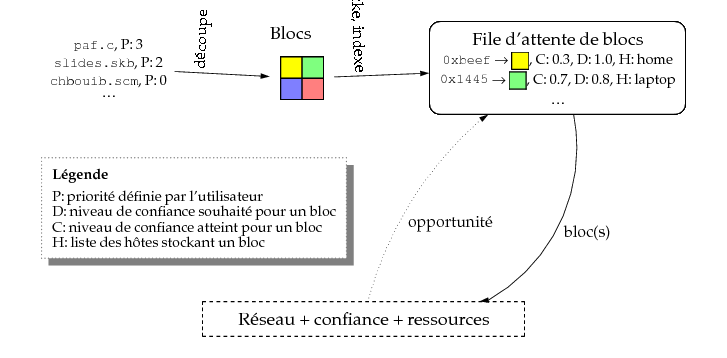

3 / 12 -- Sauvegarde : détails

- Préparatifs

- Fonctionnement

4 / 12 -- Sauvegarde : gestion des ressources (distantes)

À chaque bloc est associé :

5 / 12 -- Sauvegarde : gestion des modifications

Que faire lors de la notification d'une modification d'un fichier à sauvegarder ?

- L'approche "optimiste"

- L'approche "pessimiste"

- Autre possibilité : demander à l'utilisateur

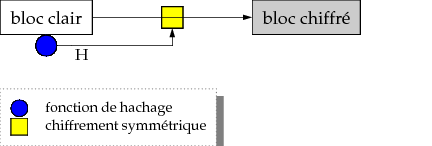

6 / 12 -- Fragmentation vs. chiffrement convergent (1)

- Chiffrement convergent

- [Bolosky et al. 2000]

7 / 12 -- Fragmentation vs. chiffrement convergent (2)

8 / 12 -- Fragmentation vs. chiffrement convergent (3)

- Confidentialité

- Efficacité en termes d'espace consommé

- ⇒

- Compromis entre confidentialité et efficacité

9 / 12 -- Fragmentation vs. chiffrement convergent (4)

- Adaptation au scénario mobile

- Interactions éphémères et imprévisibles

- Possibilité de collusion de contributeurs (problème pour F)

- Passage à l'échelle du mécanisme de ré-assemblage des fragments (diffusion)

- Difficulté d'anticipation du placement des fragments (requis par F)

- Préférence au placement de tous les blocs/fragments chez un contributeur (?)

- ⇒

- Compromis entre disponibilité et tolérance aux intrusions

10 / 12 -- Stockage : vue générale

11 / 12 -- Stockage : gestion des ressources

12 / 12 -- Fin

Questions ?