MAFTIA 2000-2003

MAFTIA (Malicious- and Accidental-Fault Tolerance for Internet Applications) était un projet du programme européen IST, dans le cadre de l’action transversale sur la sûreté de fonctionnement. Nos partenaires étaient les universités de Newcastle (coordinateur du projet), de Lisbonne et de Saarbrück, le DERA britannique (divisé par la suite en Qinetiq et DSTL) et le laboratoire de recherche d’IBM à Zurich.

L’objectif du projet était d’étudier la sûreté de fonctionnement des applications réparties pour des populations d’utilisateurs grandes et hétérogènes, telles que la gestion des approvisionnements sur Internet, les enchères dans le commerce électronique, les infrastructures des systèmes d’information de grandes entreprises ou d’administration, etc. Nous nous intéressions en priorité aux applications les plus exigeantes dans le domaine de la sécurité et de la protection de la vie privée. De tels systèmes devraient, dans l’idéal, rester opérationnels et fournir le service correct attendu, tout en protégeant toutes les informations confidentielles, en dépit des malveillances et des fautes accidentelles qui peuvent survenir. Dans ce sens, MAFTIA était un prolongement direct de nos travaux dans le domaine de la tolérance aux intrusions.

Le projet était structuré en 6 tâches principales (work packages), numérotées WP1 à WP6.

•WP1 a défini les concepts et l’architecture générale de MAFTIA sous forme d’un modèle de référence.

•WP2 a développé des couches d’intergiciel (« middelware ») avec des protocoles permettant de tolérer des fautes tout en conservant des propriétés de temps-réel et de sécurité.

•WP3 a développé un système de détection d’intrusion réparti sur un grand réseau, diversifié dans ses capteurs, et lui-même capable de tolérer des intrusions (les systèmes de détection d’intrusions sont parmi les cibles prioritaires des intrus !).

•WP4 a développé des tierces parties de confiance (TTP pour Trusted Third Parties) tolérant les intrusions, par exemple, une autorité de certification.

•WP5 était consacré à l’autorisation répartie (voir plus bas).

•WP6 devait analyser et évaluer la sûreté de fonctionnement obtenue par les mécanismes implémentés dans les autres WPs.

Dans ce projet, en plus d’une participation forte au WP1, en particulier pour la définition des propriétés liées à la sécurité, j’étais responsable du WP5, consacré à l’autorisation répartie, c’est-à-dire aux mécanismes de contrôle d’accès. Un prototype de démonstration a été développé sur Linux et un autre sur MacOS X. Ce prototype a donné lieu à de nombreuses démonstrations, dont une dans le cadre de l’International Conference on Dependable Systems and Networks (DSN2003) à San Francisco, 23-25 juin 2003.

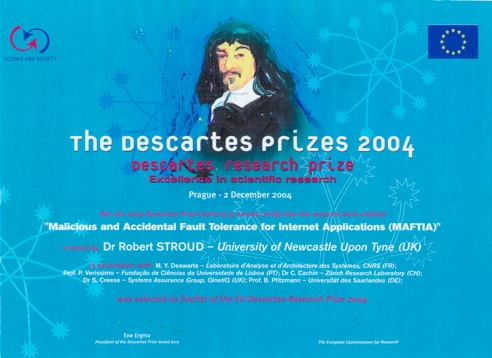

Le projet MAFTIA a duré un peu plus de trois ans, de janvier 2000 à février 2003, et j’étais responsable des travaux menés par le LAAS dans ce projet. En 2004, il a été le seul projet européen dans le domaine des sciences et technologies de l’information (IST) à être sélectionné comme finaliste du Prix Descartes d’excellence en recherche scientifique (classé 3ème ex-æquo)

http://cordis.europa.eu/fetch?CALLER=EN_NEWS&ACTION=D&SESSION=&RCN=23030

http://ec.europa.eu/research/science-awards/research_en.htm,

http://en.wikipedia.org/wiki/Descartes_Prize